发布时间: 2021-08-13 13:28:38

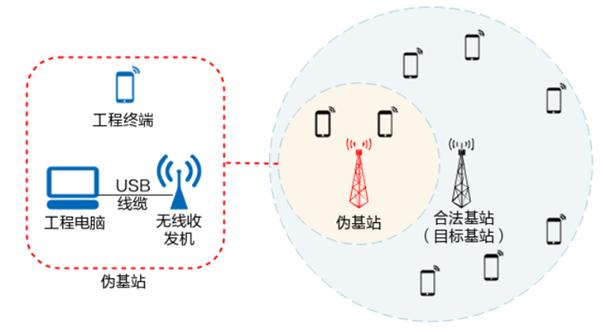

伪基站通常由简易无线设备和专用开源软件组成。它可以通过模拟目标基站,依据相关协议向目标终端发送信令,获取目标终端相关信息。在目标基站的覆盖范围内,伪基站可以迫使目标终端进行小区重选、位置更新以及切换,从而达到网络诈骗、隐私信息获取等目的。

伪基站对终端进行欺骗性攻击的同时会干扰网络与终端之间的正常通信,对网络的性能造成影响,如导致切换失败、异常掉话等。

2G/3G/4G时代的伪基站威胁

依据3GPP协议规范,用户终端会依据 MR(Measurement Report)选择信号强度较强的基站,在通过鉴权认证过程后,接入该基站,伪基站正是通过“合理”利用上述协议规范来实现的。

伪基站诞生于2G时代,2G的系统设计中仅设计了网络对终端的单向认证,终端无法判断接入的基站和网络是否可信。攻击者可以伪冒基站和网络,让用户连接到恶意网络,从而实现进一步攻击。例如,给用户发送短信诱骗用户点击恶意链接、下载恶意软件或者伪冒服务电话对用户实施诈骗等。

3G 和 4G 在网络设计时,已经实现了双向认证。但对于多模手机来说,存在用户回落到2G网络的场景。攻击者可以利用这个特点,制造条件让终端回落到 2G 的伪基站,实现相同的攻击。

5G时代的伪基站威胁

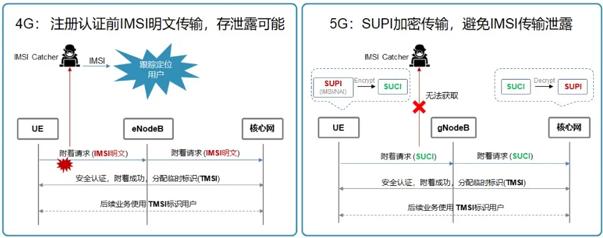

对应 IMSI,终端在5G中的真实身份称为用户永久标识符 SUPI(Subscription Permanent Identifier),5G引入用户隐藏标识符 SUCI(Subscription Concealed Identifier)防止用户真实身份信息被捕获,加强用户属性的私密性。

但从3GPP协议角度看,5G SA架构才能实现这种用户身份信息隐私的保护。且结合现网情况来看,实现该方法的前提是更换SIM卡,运营商无法迫使所有用户换卡。因此,在多种网络制式并存的现网条件下,用户终端身份标识泄露的安全威胁对5G也仍然存在。若伪基站对用户实施降阶攻击,使用户降回 4G(5G 不允许降阶接入 2G/3G 网络),则仍然可以实施类似攻击,从而导致用户隐私泄露。

5G 初始部署阶段,运营商可能允许用户不更换SIM卡直接接入 5G 网络,仍然有可能泄露用户 IMSI。

当前仍有 4G/5G 无法覆盖的地区,而用户接入策略中很难对用户进行区域限制,因此运营商可能不得不允许用户回到 2G/3G 网络,仍然存在降阶攻击的可能。

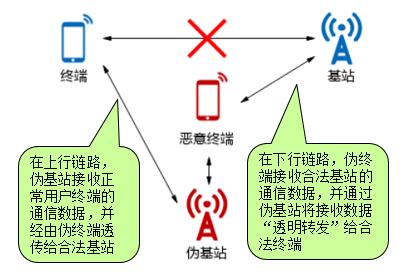

无法简单获取用户终端身份,伪基站还可借助恶意终端,以“中继”的形式,在用户终端和网络之间进行加密数据的透传,实现身份认证。

在这种情况下,通信双方都是难以感知到的。不难想象,针对没有做完整性保护的信息,或在没有开启完整性保护的情况下,还可以直接篡改数据,实施中间人攻击

上一篇: pmp考试怎么报名

下一篇: pmp考什么内容