发布时间: 2021-12-14 15:54:33

随着公有云的普及,客户常常希望在云上能够保护其数据安全,防止未经授权的数据修改和泄露。通用的一种方法是采用对数据进行加密和签名校验的手段,以满足客户在合规上的安全要求(包括数据敏感级别、完整性校验等)。

常见的应用场景

(1)云上数据的加解密:私有云、公有云和边缘云等云服务的静态数据和传输中的数据进行加密;

(2)设备数据的加解密:在IoT或边缘设备上对本地存储的数据加密,并定期备份到云上;在云上进行解密和数据处理;

(3)数据的加密签名:应用程序对数据块加密签名后,传递到另外一个集成的应用程序,在数据使用前对签名进行加密验证;

(4)敏感数据灾难备份和恢复:通常我们在本地提供主站点服务,灾难备份恢复站点存储到公有云上,一般在上云前——可进行加密处理,下载后——再进行解密处理。

OCI KMS简要介绍

Oracle云基础设施(OCI)密钥管理KMS是一项托管的公有云服务,可用于加密,解密,签名和验证等目的的密钥管理服务,可解决上述常见的应用场景。

KMS中的密钥存储在经过 FIPS 140-2, Level 3 认证的硬件安全模块 (HSM) 中,该模块具有高度持久性和高可用性。密钥管理服务与许多 Oracle 云基础设施服务相集成,包括块存储卷、文件存储、数据库、容器引擎和对象存储等。KMS除了满足OCI云服务自身安全的密钥使用外,还提供了与Oracle数据库以及其他非数据库应用的API集成。

OCI KMS主要能力

高可用的密钥管理服务,使得客户可以专注于加密需求

管理任务(如配置,修补和维护)由KMS处理。

KMS的后端HSM模块由Oracle管理。

Oracle作为厂商是无法以纯文本格式导出或查看客户的密钥。

客户可集中管理控制密钥来保护云上云下的数据

客户定义和管理密钥的访问策略。

客户定义密钥的生命周期,包括密钥创建、多版本、自动/轮换、跨region备份/恢复/复制、管理和删除、审计等。

支持对称和非对称加密(如:签名/校验的场景)

AES-GCM、RSA、ECDSA

提供灵活的硬件HSM和软件保护处理方式

HSM(默认):密钥的存储和处理均在HSM上进行。

软件:在HSM Key保护下的服务器上进行存储和处理。

支持灵活性价比的HSM分区选择

共享HSM分区(默认):更经济,无硬性限制。

独享HSM分区:隔离性更高,性能更高,安全性更好。

支持BYOK,允许用户导入自行构建的密钥

OCI KMS体验学习

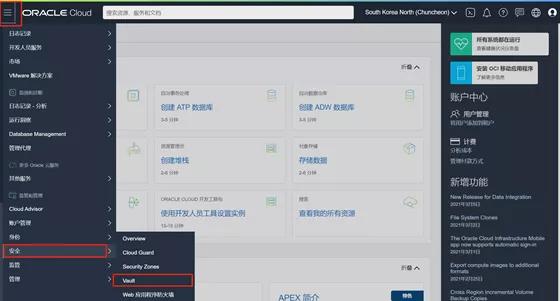

(1)KMS归类到Vault(保险库)服务中。

可通过如下菜单进入Vault/KMS中。

(2)Vault类别

Vault提供Private Vault(专用:选择“使其成为虚拟专用Vault”时)、Default Vault(默认不选择“使其成为虚拟专用Vault”时)。

Default Vault属于共享HSM分区,而Private Vault独享HSM分区。

(3)保护模式

选择保护模式HSM或Software。

(4)Key算法

此外,还有密钥多版本管理、导入外部密钥、密钥的备份/恢复/禁用等操作。

密钥创建完成后,便可将密钥Key应用到块存储卷、文件存储、数据库、容器引擎和对象存储等服务,也可借助API来将OCI KMS集成到我们的IoT设备或其他应用上,例如:加密与解密/签名与校验/获取数据加密密钥等服务。

更多信息请参考如下文档链接。

上一篇: 大数据有什么认证考试

下一篇: Datacom认证常见问题解答